- تمایل به همکاری دارید؟

- blog@ieee.org.ir

پادکست 1: مصاحبه کمیته فعالیتهای دانشجویی IEEE با دکتر هادی مرادی

۳۰ فروردین ۱۳۹۹نکات امنیت سایبری برای ایمن نگهداشتن دادهها در هنگام دورکاری

۴ اردیبهشت ۱۳۹۹برخی از مهمترین سیستمهای کنترل صنعتی (Industrial Control Systems یا ICS)، مانند آنهایی که از تولید برق و کنترل ترافیک پشتیبانی میکنند، باید دادهها را با دقت و در محدوده میلیثانیه یا حتی میکروثانیه انتقال دهند. این بدان معنی است که هکرها برای موفقیت در ایجاد اختلال در این سیستمها باید در کوتاهترین لحظهها در انتقال دادههای بدون وقفه مداخله کنند. جدیت این نوع تهدید با حمله استاکسنت (Stuxnet) در سال 2010 آشکار شدهاست، هنگامی که مهاجمان موفق به هک سیستم پشتیبانی غنیسازی اورانیوم ایران شدند و به بیش از 1000 سانتریفیوژ آسیب رساندند.

در حال حاضر سه تن از محققان روش جدیدی را فاش کردهاند که میتواند لحظه وقوع این نوع حملات را آسانتر شناسایی کند و باعث خاموشی اتوماتیک شود و از آسیب بیشتر جلوگیری کند. ژن سونگ، محقق شرکت زیمنس توضیح میدهد: “ضمن توصیف اقدامات امنیتی در سیستمهای کنترل صنعتی فعلی، ما متوجه شدیم که هیچ چیز از روش محافظتی در کانالهای بدون وقفه نمیدانیم.” این گروه تحقیقات عمیقتری را شروع کردند، اما اقدامات امنیتی خاصی را نیافتند که تا حدودی به این دلیل بود که تکنیکهای رمزگذاری سنتی، زمان را به خود اختصاص نمیدهند. سونگ توضیح میدهد: “همچنین، الگوریتمهای رمزگذاری سنتی برای ارتباطات بدون وقفه در صنعت به اندازه کافی سریع نیستند، جایی که تأخیر قابل قبول بسیار کمتر از یک میلیثانیه است یا حتی نزدیک به سطح ده میکروثانیه است. پردازش یک بخش کوچک از دادهها معمولاً بیش از 100 میلیثانیه برای الگوریتمهای رمزگذاری سنتی نیاز دارد.”

با این حال، در سالهای اخیر برخی تحقیقات در مورد مفهوم داده “علامتگذاری” در هنگام انتقال، صورت گرفتهاست؛ روشی که میتواند نشانگر دستکاری دادهها باشد. سونگ و همکارانش در صدد استفاده از این مفهوم در ICS ها بودند، به روشی که کاربردی باشد و نیازی به جزئیات مربوط به ICS خاصی نباشد. آنها رویکرد خود را در مطالعهای که در پنج فوریه در کتابخانه IEEE Transactions on Automation Science and Engineering منتشر شد، توصیف کردند.

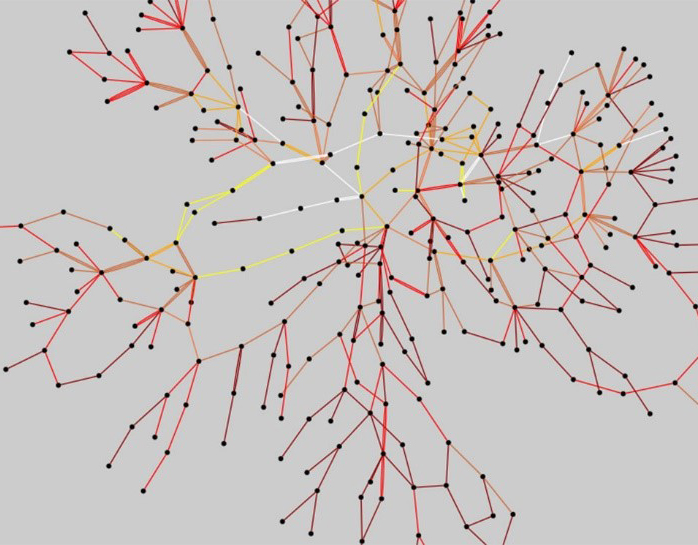

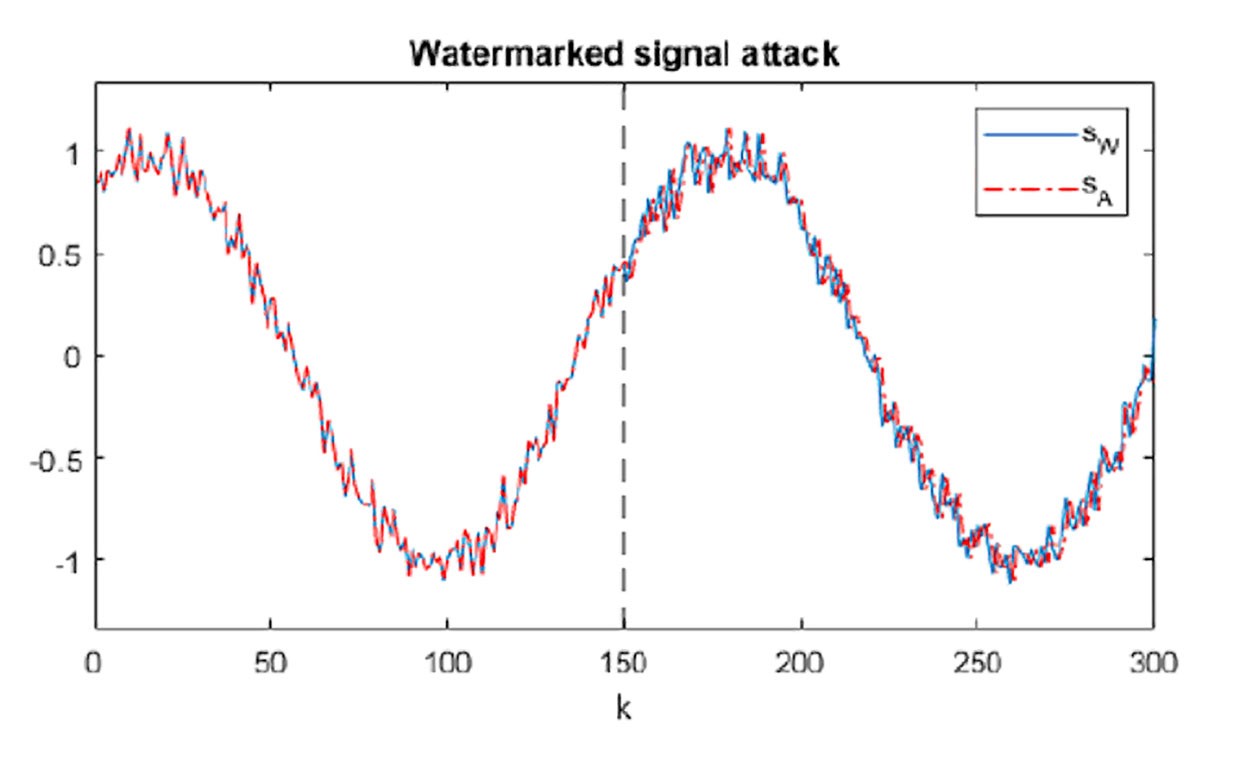

اگر هکرها اقدام به مختلکردن انتقال داده کنند، سیگنال علامت بازگشتی (Recursive Watermark یا RWM) تغییر میکند و این نشان میدهد که حمله صورت گرفتهاست. این رویکرد شامل انتقال دادههای بدون وقفه از طریق کانال غیر رمزنگاری شدهاست، همانطور که معمولاً نیز انجام میشود. در آزمایش، یک الگوریتم تخصصی در قالب سیگنال علامت برگشتی (RWM) بهطور همزمان منتقل میشود. این الگوریتم سیگنالی را رمزگذاری میکند که شبیه به “نویز پسزمینه” است، اما با یک الگوی مشخص. در انتهای دریافت دادههای انتقالی، سیگنال RWM برای هرگونه اختلال نظارت میشود، که در صورت وجود، نشان میدهد که حمله صورت گرفتهاست. سونگ میگوید: ” اگر مهاجمان سیگنال کانال بدون وقفه را کمی تغییر دهند یا به تأخیر بیاندازند، الگوریتم میتواند واقعه مشکوک را تشخیص داده و هشدارها را سریعاً افزایش دهد.”

کلید ویژههای برای رمزگشایی الگوریتم RWM از طریق یک کانال رمزگذاریشده از فرستنده به گیرنده قبل از انتقال داده منتقل میشود. آزمایشات نشان میدهد که این روش سریع برای شناسایی حملات کار میکند. محققین متوجه شدند که رویکرد مبتنی بر علامتگذاری، مانند الگوریتم RWM که پیشنهاد کردند میتواند 32 تا 1375 برابر سریعتر از الگوریتمهای رمزگذاری سنتی در کنترلکنندههای اصلی صنعتی باشد. بنابراین، محافظت از سیستمهای کنترل بحرانی بدون وقفه با الگوریتمهای جدید امکانپذیر است. این رویکرد میتواند پیامدهای گستردهتری برای اینترنت اشیا داشته باشد، که محققان قصد دارند اطلاعات بیشتری را کشف کنند.

ادامه مطلب را اینجا مشاهده نمایید.

مترجم: سید محمد شبیری